Bei der Anmeldung in AMPAREX wird der Benutzername und das Passwort gegenüber den konfigurierten Anmeldedaten in der AMPAREX-Datenbank geprüft. Als alternative Möglichkeit kann das Benutzerpasswort gegen die Daten in einem ActiveDirectory/LDAP geprüft werden.

| Info | ||

|---|---|---|

| ||

Bei Nutzung der LDAP-Schnittstelle sollte die Einstellung "Filialverwaltung>>Filialkette>>Sicherheit>>Passwort beim Benutzerwechsel immer abfragen" gesetzt sein. Zudem funktioniert das direkte Ummelden nicht. Ein Anwender muss sich immer zuerst abmelden, bevor sich ein anderer anmelden kann. |

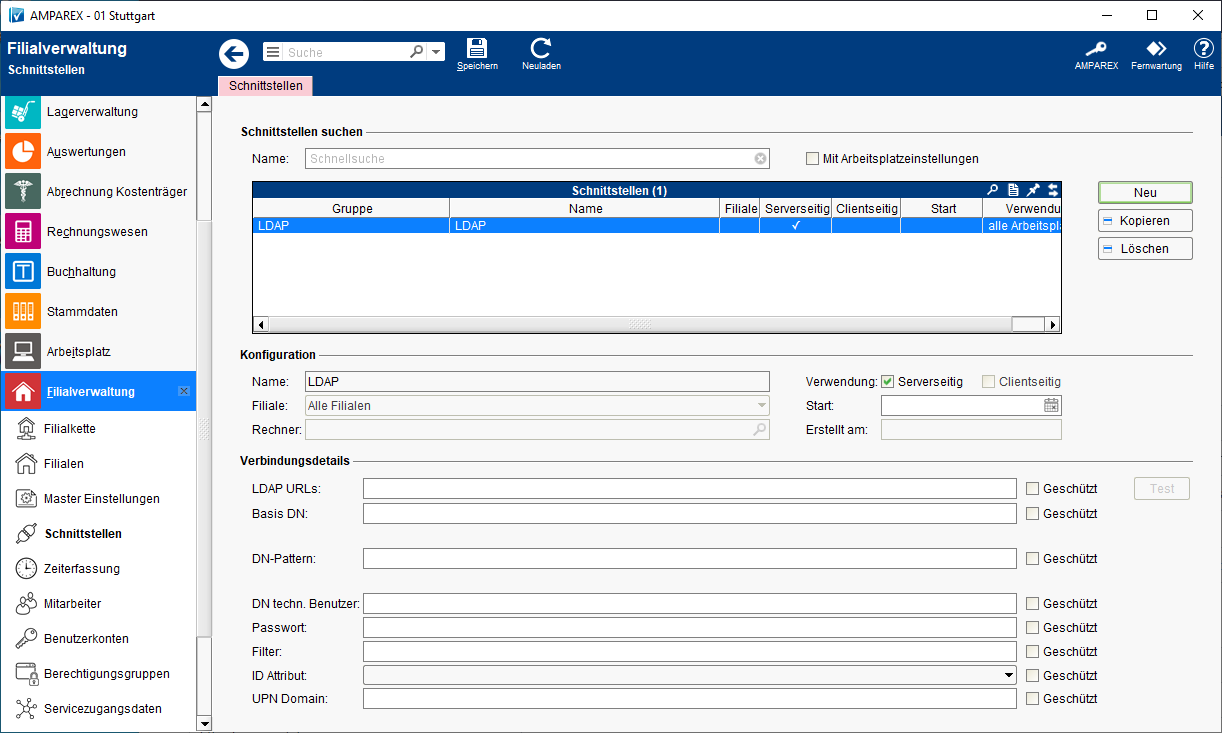

In der Filialverwaltung kann die Schnittstelle LDAP (ausschließlich für die gesamte Filialkette) angelegt werden.

| Warnung | ||

|---|---|---|

| ||

Es wird lediglich das Passwort gegen LDAP/AD geprüft. Die Benutzer müssen wie bisher auch immer in AMPAREX angelegt sein und die Anmeldenamen übereinstimmen (siehe auch → Benutzerkonto | Filialverwaltung. Die Konfiguration setzt detaillierte Kenntnisse des eingesetzten LDAP/AD voraus. Wird die Konfiguration falsch durchgeführt, dann ist keine normale Benutzeranmeldungen mehr möglich. In diesem Fall kann sich nur noch der ausgezeichnete 'Administrator'-Benutzer anmelden, dessen Passwort generell gegen die AMPAREX-Datenbank geprüft wird. |

Verschiedene Konfigurationsmöglichkeiten

- Liegen die Benutzer alle in einer flachen Hierarchie und sind die eindeutigen Benutzernamen Teil des DistinguishedName (DN), dann kann über die Konfiguration eines DN-Pattern direkt auf die DNs zugegriffen werden.

- Ist der Benutzername nicht Teil des DNs, dann muss der DN zuerst gesucht werden bevor die Passwortprüfung ('BIND') erfolgt. In diesem Fall kann kein DN-Pattern konfiguriert werden und es muss neben dem technischen Benutzer auch noch das ID-Attribute und ggf. ein Filter angegeben werden.

Konfiguration

| Feld | Beschreibung |

|---|---|

| Filiale | Sie können über den Punkt Filiale den Service so einschränken, dass nur eine Filiale diesen Service nutzen darf - ist keine ausgewählt, darf jede Filiale den Service nutzen. |

| Rechner | Sie können über den Punkt Rechner den Service so einschränken, dass nur ein bestimmter Rechner diesen Service nutzen darf - ist keiner ausgewählt, darf jeden Computer den Service nutzen. |

| Verwendung | |

| Start | Angabe eines Startdatum ab wann die Schnittstelle in AMPAREX automatisch freigeben werden soll. Bleibt das Feld leer, ist die Schnittstelle sofort einsatzbereit. |

Verbindungsdetails

| Feld | Beschreibung | Beispiel | |||||

|---|---|---|---|---|---|---|---|

| LDAP URLs | URL zum LDAP-Server im Format → ldap[s]://<servername>:[389|636]. Es können mehrere Server (getrennt durch Semikolon, Leerzeichen, oder Komma) angegeben werden. Ist der erste Server nicht erreichbar, wird automatisch versucht die alternativen Server aufzurufen.

| ldaps://ldap1.example.com:636 ldaps://ldap1.example.com:636;ldaps://ldap2.example.com:636 | |||||

| Basis DN | Hier wird das Basis-Verzeichnis angegeben, ab dem nach den Benutzers gesucht wird. Üblicherweise liegen die Benutzer neben anderen Daten in einem eigenen Verzeichniszweig. | ou=users,dc=example,dc=com | |||||

| DN-Pattern | Diese Konfigurationsmöglichkeit (s. o.) darf nur vorgenommen werden, wenn die Benutzer in einer flachen Hierarchie liegen und der Benutzername Teil des DN ist. Im Pattern muss als Platzhalter für den Benutzernamen die Zeichenkette {0} verwendet werden. | uid={0},ou=users,dc=example,dc=com | |||||

| DN techn. Benutzer | Zum Suchen der Benutzer-DNs ist eine Anmeldung mit einem technischen Benutzer notwendig. Hier wird der vollständige DN des technischen Benutzers angegeben. | cn=techuser,ou=accounts,dc=example,dc=com | |||||

Passwort | Passwort des technischen Benutzers.

| ||||||

Filter | Es kann ein Filter eingegeben werden, um die Suche nach den Benutzer-DNs einzuschränken. Üblicherweise wird ein Filter auf die 'objectclass' verwendet. Der Filter muss im syntaktisch korrektem LDAP-Filter-Format eingegeben werden. | (objectclass=inetorgperson) | |||||

| ID Attribut | Auswahl des verwendeten ID-Attributs der Benutzer (dessen Werte eindeutig/unique sein müssen). Es gibt verschiedene ID-Attribute (z. B. uid, cn, userPrincipalName, ...), es müssen dabei alle Benutzer im Verzeichnis das gleiche ID-Attribut verwenden. Dieses ID-Attribut ist für die Benutzersuche (bzw. den Suchfilter) wichtig. | userPrincipalName (→ Eintrag mit DN: cn=testbenutzer,ou=users,dc=example,dc=com hat ein Attribut userPrincipalName=tester@example.com) | |||||

| UPN Domain | Hier kann die Domäne des LDAP/AD angegeben werden. Dieser Eintrag wird nur dann berücksichtigt, wenn das ID Attribut 'userPrincipalName' ausgewählt wurde und die übergebene Benutzerkennung nicht schon die Domäne-Kennung enthält. | example.com übergebener Benutzer: 'tester@example.com' → UPN Domain wird nicht weiter berücksichtigt übergebener Benutzer: 'tester' → konfigurierte UPN Domain wird angehängt → 'tester@example.com' ) |